Page 42 - IT-S-SPECIAL_KKH_2022_1

P. 42

– ADVERTORIAL –

Patientendaten im Darknet,

Krankenhausstillstand

durch Cyberangriffe, hohe

Haftungsrisiken und

wirtschaftlicher Schaden –

wie kann ich da mithalten?

Autor: Carsten Fehler

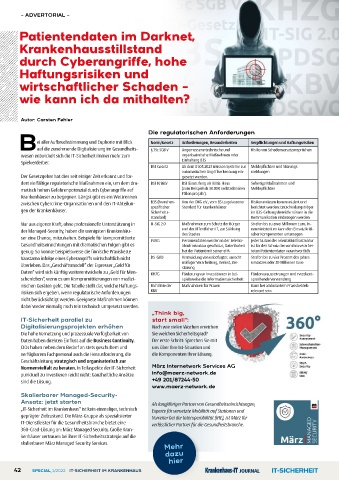

Die regulatorischen Anforderungen

ei aller Aufbruchstimmung und Euphorie mit Blick Norm/Gesetz Anforderungen, Besonderheiten Verpflichtungen und Haftungsrisiken

Bauf die zunehmende Digitalisierung im Gesundheits § 75c SGB V Angemessene technische und Risiko von Schadensersatz ansprüchen

wesen entwickelt sich die ITSicherheit immer mehr zum organisatorische Maßnahmen oder

Spielverderber. Einhaltung B3S

BSIGesetz Ab dem 01.05.2023 müssen Systeme zur Meldepflichten und Störungs

automatischen Angriffserkennung ein meldungen

Der Gesetzgeber hat dies seit einiger Zeit erkannt und for gesetzt werden.

dert vielfältige regulatorische Maßnahmen ein, um dem dra BSIKritisV BSIEinstufung als KritisHaus Sofortige Maßnahmen und

matisch hohen Gefahrenpotenzial durch Cyberangriffe auf (zum Beispiel ab 30.000 vollstationären Meldepflichten

Krankenhäuser zu begegnen. Längst gibt es ein Wettrennen Fällen pro Jahr).

zwischen CybercrimeOrganisationen und den ITAbteilun B3S (branchen Von der DKG e.V., vom BSI zugelassener Risiken müssen kommuniziert und

gen der Krankenhäuser. spezifischer Standard für Krankenhäuser berichtet werden: Entscheidungsträger

im B3SGeltungsbereich müssen in die

Sicherheits

standard) Kommunikation einbezogen werden

Nur aus eigener Kraft, ohne professionelle Unterstützung in ITSiG 2.0 Maßnahmen zum Schutz der Bürger Strafen bis zu zwei Millionen Euro, In

der ManagedSecurity, haben die wenigsten Krankenhäu und der öffentlichen IT, zur Stärkung nenministerium kann den Einsatz kriti

ser eine Chance, mitzuhalten. Beispiele für kompromittierte PDSG des Staates scher Komponenten untersagen

Personendaten werden in der Telema

Jeder Nutzer der Telematikinfrastruktur

Gesundheitseinrichtungen mit dramatischen Folgen gibt es tikinfrastruktur geschützt, Datenhoheit ist für den Schutz der von ihm verarbei

genug: So konnte beispielsweise die finnische Praxiskette hat der Patient mit seiner ePA teten Patientendaten verantwortlich

Vaastamo infolge eines Cyberangriffs wirtschaftlich nicht DSGVO Vermeidung von unbefugter, unrecht Strafen bis zu vier Prozent des Jahres

überleben. Das „Geschäftsmodell“ der Erpresser „Geld für mäßiger Verarbeitung, Verlust, Zer umsatzes oder 20 Millionen Euro

störung

Daten“ wird sich künftig weiterentwickeln zu „Geld für Men KHZG Förderung von Investitionen in bei Fördervoraussetzungen und zweckent

schenleben“, wenn es um Kompromittierungen von medizi spielsweise die Informationssicherheit sprechende Verwendung

nischen Geräten geht. Die Tabelle stellt dar, welche Haftungs Richtlinie der Maßnahmen für Praxen Kann bei ambulantem Praxisbetrieb

risiken sich ergeben, wenn regulatorische Anforderungen KBV relevant sein

nicht berücksichtigt werden. Geeignete Maßnahmen können

dabei weder einmalig noch rein technisch umgesetzt werden.

„Think big,

IT-Sicherheit parallel zu start small“:

Digitalisierungs projekten erhöhen Nach wie vielen Wochen erreichen

Die hohe Vernetzung und prozessuale Verfügbarkeit von Sie welchen Sicherheitsgrad?

Daten haben direkten Einfluss auf die Business Continuity. Der erste Schritt: Sprechen Sie mit

CIOs haben neben dem Bedarf an stets geschultem und uns über Ihre Ist-Situation und

verfügbarem Fachpersonal auch die Herausforderung, die die Komponenten Ihrer Lösung.

Geschäftsleitung strategisch und organisatorisch zur

Normenvielfalt zu beraten. In Teilaspekte der ITSicherheit März Internetwork Services AG

punktuell zu investieren reicht nicht: Ganzheitliche Ansätze info@maerz-network.de

sind die Lösung. +49 201/87244-50

www.maerz-network.de

Skalierbarer Managed-Security-

Ansatz: jetzt starten Als langjähriger Partner von Gesundheitseinrichtungen,

„ITSicherheit im Krankenhaus“ ist kein einmaliger, technisch Experte für vernetzte Mobilität auf Stationen und

geprägter Zielzustand. Die MärzGruppe als spezialisierter Vorreiter bei der Interoperabilität (IHE), ist März Ihr

ITDienstleister für die Gesundheitsbranche bietet eine verlässlicher Partner für die Gesundheitsbranche.

360GradLösung an: März Managed Security. Große Kran

kenhäuser vertrauen bei ihrer ITSicherheitsstrategie auf die

skalierbaren März Managed Security Services.

42 SPECIAL_1/2022 IT-SICHERHEIT IM KRANKENHAUS